Włamania do oprogramowania kontra włamania do sprzętu

Szyfrowanie, zarówno sprzętowe jak i programowe, minimalizuje ryzyko naruszeń bezpieczeństwa i dodaje kolejną warstwę ochrony zabezpieczeń danych. Istnieją jednak różnice dotyczące okoliczności i powodów stosowania szyfrowania sprzętowego i programowego.

Szyfrowanie programowe zazwyczaj chroni urządzenia w firmie, ze względu na jego opłacalność oraz łatwość aktualizacji. Dzięki możliwości ochrony danych nieaktywnych, przechowywanych lub przesyłanych, ten rodzaj szyfrowania często wspierają i uzupełniają dodatkowe funkcje.

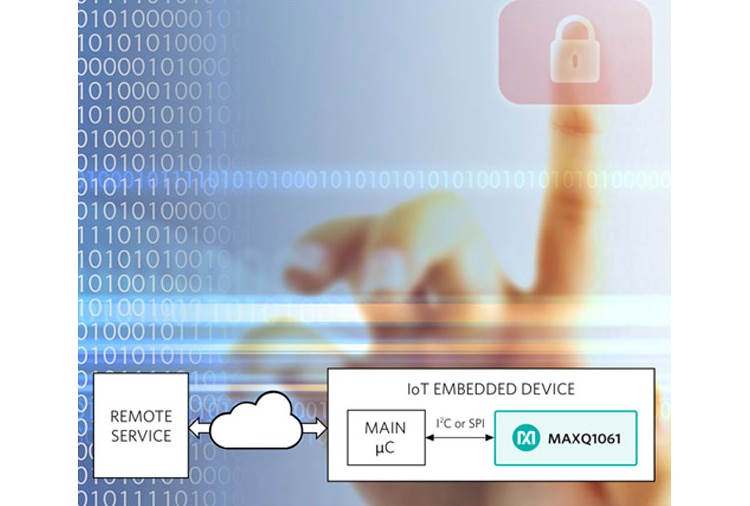

Dla porównania, szyfrowanie sprzętowe istnieje na wbudowanym zabezpieczeniu urządzenia, które wykonuje procesy szyfrowania i odszyfrowywania, bez dodatkowego oprogramowania. Dzięki temu jest ono wolne od zanieczyszczeń, infekcji złośliwym oprogramowaniem lub luk. Stosuje się je najczęściej do ochrony danych wrażliwych na urządzeniach przenośnych, chroni ono również dane nieaktywne. Dyski z wrażliwymi danymi najlepiej chronić za pomocą kluczy sprzętowych, które chronią dane nawet w przypadku kradzieży dysku. Rozwiązania sprzętowe są droższe i wymagają aktualizacji platformy sprzętowej, a nie tylko aktualizacji samego oprogramowania - jest to znacznie droższa opcja.

Luki w oprogramowaniu

Należy podkreślić, że nawet po dwóch pierwszych dziesięcioleciach nowego stulecia istnieją firmy, które nie zabezpieczają odpowiednio swoich danych. Nie przeprowadzają aktualizacji, nie zmieniają haseł, nie stosują kilku metod ochrony, a często nawet nie zmieniają kodów haseł przynależących do urządzeń, które podłączają do swojej sieci. Takie łakome kąski dla hakerów stanowią duży odsetek luk w zabezpieczeniach, których można przecież łatwo uniknąć.

Inne luki to między innymi:

- Brak silnego szyfrowania przechowywanych danych

- Zapisywanie zbyt dużej ilości danych do zbyt małej pamięci, zwłaszcza w aplikacjach mobilnych zapisanych w języku C/C++, które są szczególnie podatne na przepełnienie bufora

- Dostęp do danych bezpośrednio przez niezabezpieczone usługi i interfejsy API

- Brak kontroli dostępu do plików dziennika systemowego, umożliwiający hakerom śledzenie luk w zabezpieczeniach

- Ponowne używanie kodów, które mogą przenieść do firmy „kody-pasożyty” z innych źródeł

- Wykorzystywanie przez hakerów podatności path traversal, w celu przeprowadzenia ataku typu dot-dot-slash

- Cross-site scripting, dzięki któremu hakerzy uruchamiają kod w przeglądarkach osób odwiedzających Twoją witrynę

- Niewystarczające procesy uwierzytelniania nie wykraczające poza samo logowanie

Luki w sprzęcie

Luki w sprzęcie najczęściej zależą od tego, jak dobrze zaprojektowano układ, aby chronić klucze prywatne przed atakiem. Powodami, dla których ataki przechodzą przez zabezpieczenia, mogą być między innymi:

- Przechwytywanie fal elektromagnetycznych w ramach elektromagnetycznego ataku bocznymi kanałami

- Nieużywanie modułu MCU z funkcją bezpiecznego debugowania

- Brak technik chroniących przed ingerencją, które wskażą stan ingerencji w sprzęt i które w razie potrzeby wymażą klucz prywatny z pamięci

- Brak bezpiecznej procedury rozruchowej

Możliwe rozwiązania

Na rynku istnieje wiele różnych rozwiązań z zakresu bezpieczeństwa, a ich liczba stale rośnie. Oto kilka propozycji, które warto rozważyć. Używaj opartych na sprzęcie komponentów bezpieczeństwa. Na przykład Wireless Gecko Series 2 firmy Silicon Labs posiada wbudowany bezpieczny rdzeń. Obejrzyj wideo dotyczące tej nowoczesnej technologii.

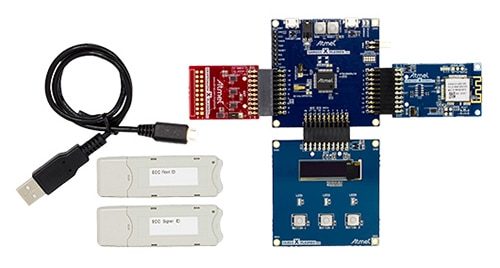

Rozważ wykorzystanie zestawu startowego CryptoAuthentication SOIC XPro firmy Microchip zawierający płytkę z gniazdem SAMD21-XPRO i AT88CKSCKTSOIC-XPRO oraz przykładowe urządzenia Crypto Authentication. Wraz z oprogramowaniem Crypto Evaluation Studio (ACES) firmy Microchip, zestaw ten wspiera wszystkie urządzenia Crypto Authentication, włącznie z modelami ATECC608A, ATECC508A, ATECC108A, ATSHA204A oraz ATAES132A.

Zestaw zabezpieczający AWS Zero Touch również firmy Microchip posiada kompletną platformę do zabezpieczenia procesów tworzenia i prototypowania urządzeń AWS IoT. Jak ukazuje ilustracja 1, zawiera on trzy niestandardowe karty dodatkowe (ATCRYPTOAUTH-XAWS), z których każda zawiera chip ECC508 skonfigurowany z AWS do miejscowego zabezpieczenia podpisującego odpowiednim skryptem. Dołączono także moduły Secure Root oraz Signer Provisioning Scripts. Zestaw zbudowany jest na modułowej platformie Xplained PRO i umożliwia eksperymentowanie z różnymi procesorami, modułami łączności i interfejsami interakcji człowiek-komputer.

Ilustracja 1: zestaw zabezpieczający AWS Zero Touch firmy Microchip umożliwia szybkie i łatwe projektowanie urządzeń IoT, które są zgodne z nowymi przepisami bezpieczeństwa AWS. (Źródło ilustracji: Microchip)

Ilustracja 1: zestaw zabezpieczający AWS Zero Touch firmy Microchip umożliwia szybkie i łatwe projektowanie urządzeń IoT, które są zgodne z nowymi przepisami bezpieczeństwa AWS. (Źródło ilustracji: Microchip)

Zestaw rozwojowy NXP pozwala na ocenę możliwości produktów z serii SE050 i upraszcza tworzenie bezpiecznych aplikacji IoT (ilustracja 2). Element bezpieczeństwa EdgeLock dla urządzeń IoT zapewnia moduł root of trust na poziomie IC i gwarantuje prawdziwe, pełne bezpieczeństwo, od urządzenia brzegowego aż do chmury, bez konieczności tworzenia kodu bezpieczeństwa.

Ilustracja 2: NXP OM-SE050ARD to elastyczny i łatwy w opracowaniu zestaw dla serii EdgeLock SE050. (Źródło ilustracji: NXP)

Ilustracja 2: NXP OM-SE050ARD to elastyczny i łatwy w opracowaniu zestaw dla serii EdgeLock SE050. (Źródło ilustracji: NXP)

Innym zestawem, który pomoże zabezpieczyć projekt, jest zestaw startowy Blockchain Security 2Go firmy Infineon Technologies, dzięki któremu łatwo i szybko zbudujesz najlepsze w swojej klasie zabezpieczenia. Zestaw zawiera gotowe do użycia karty NFC do bezpiecznego generowania kluczy, metody podpisywania i ochronę pinów, oprogramowanie na karcie obsługujące komendy zarządzania kluczami oraz tworzenie podpisów i uwierzytelnianie kodem PIN oraz dostęp do koncentratora blockchainu Infineon. Jednym z potencjalnych zastosowań technologii blockchain jest zarządzanie tożsamością - jest ono wykorzystywane jako podstawa systemu uwierzytelniania.

Ataki są teraz powszechne i stają się coraz bardziej wyrafinowane. Zacznij zabezpieczać zarówno swoje oprogramowanie, jak i sprzęt i nie bądź łakomym kąskiem dla hakerów. Zastanów się gdzie kryją się zagrożenia, jakie są Twoje słabe punkty i zapoznaj się z dostępnymi opcjami.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum