Realizacja zabezpieczeń systemów wbudowanych za pomocą cyfrowych kontrolerów sygnałów (DSC) i mikrokontrolerów MCU

Przekazane przez: Północnoamerykańscy redaktorzy DigiKey

2023-07-25

Wraz z migracją do Internetu rzeczy (IoT), zabezpieczenia przestały być tylko opcjonalną funkcją w aplikacjach wbudowanych, a stały się funkcją obowiązkową, która jest wymagana dla zapewnienia integralności systemu. Aby odpowiedzieć na rosnący zakres specyfikacji zabezpieczeń, deweloperzy potrzebują rozwiązań, które nie tylko spełniają wymagania zastosowań pod względem niskiej mocy lub wysokich parametrów działania, ale także które mogą również zapewniać sprzętowe funkcje zabezpieczeń, w tym uwierzytelnianie, szyfrowanie, bezpieczne przechowywanie i bezpieczne uruchamianie.

Niniejszy artykuł stanowi krótkie wprowadzenie do zasad zabezpieczeń wbudowanych. Ilustruje też, w jaki sposób deweloperzy mogą wykorzystywać wysoko wydajne cyfrowe kontrolery sygnałów (DSC) i mikrokontrolery MCU niskiej mocy PIC24F firmy Microchip Technology wraz ze specjalistycznymi urządzeniami do zabezpieczeń tej samej firmy, aby sprostać rosnącemu zapotrzebowaniu na precyzyjne zabezpieczenia wbudowane.

Zabezpieczenia wbudowane opierają się na czterech kluczowych zasadach

Dzięki połączeniu z publicznym Internetem, inteligentne produkty mogą być ze sobą łączone, tworząc zaawansowane zastosowania, którym może dorównać niewiele samodzielnych produktów. Jednak zagrożenie cyberatakami z wykorzystaniem tych samych ścieżek łączności nie tylko potencjalnie ogranicza wartość produktów inteligentnych, ale także naraża te produkty, powiązane systemy i ich użytkowników na, wydawać się może, nieskończone źródła zagrożeń.

Poza ciągłym zapotrzebowaniem konsumentów na cyberbezpieczeństwo na poziomie systemowym, deweloperzy coraz częściej muszą uwzględniać specyfikacje zabezpieczeń określone przez organizacje krajowe i regionalne. Dwie z najbardziej znaczących specyfikacji to EN 303 645 - „Cyberbezpieczeństwo dla konsumenckiego Internetu rzeczy: wymagania zasadnicze” w Europie opracowana przez Europejski Instytut Norm Telekomunikacyjnych (ETSI) oraz IR 8259 - „Podstawowe działania w zakresie cyberbezpieczeństwa dla producentów urządzeń Internetu rzeczy” w USA opracowana przez Narodowy Instytut Norm i Technologii (NIST) sugerują, że praktykami w zakresie cyberbezpieczeństwa rządzą cztery główne zasady:

- Stosowanie unikalnych haseł

- Dostępność w urządzeniu bezpiecznej pamięci do przechowywania wrażliwych parametrów zabezpieczeń

- Bezpieczna komunikacja dzięki wzajemnemu uwierzytelnianiu i szyfrowanej komunikacji

- Możliwość zapewnienia integralności i autentyczności oprogramowania układowego poprzez bezpieczne uruchamianie i bezpieczną aktualizację oprogramowania

Dostarczanie systemów opartych na tych podstawowych zasadach wymaga użycia zaufanej platformy uniemożliwiającej hakerom wstrzykiwanie zhakowanego kodu, który zmodyfikowałby komunikację, pamięć, oprogramowanie układowe, a nawet same mechanizmy zabezpieczeń.

Zaufane platformy pomagają zapewnić bezpieczeństwo, budując zabezpieczenia na poziomie systemu od podstaw przy użyciu niezmiennych sprzętowych mechanizmów zabezpieczeń. Sama koncepcja jest prosta, jednak wdrożenie zabezpieczeń na poziomie systemu stanowi wyzwanie, ponieważ każda luka zabezpieczeń w jakiejkolwiek części systemu może stanowić drogę do cyberataku. Dzięki wykorzystaniu wysokowydajnych cyfrowych kontrolerów sygnałów (DSC) dsPIC33C i mikrokontrolerów MCU PIC24F niskiej mocy firmy Microchip Technology, w połączeniu z towarzyszącymi urządzeniami zabezpieczającymi firmy Microchip, deweloperzy mogą łatwiej wdrażać projekty wbudowane zapewniające bezpieczeństwo na poziomie systemowym.

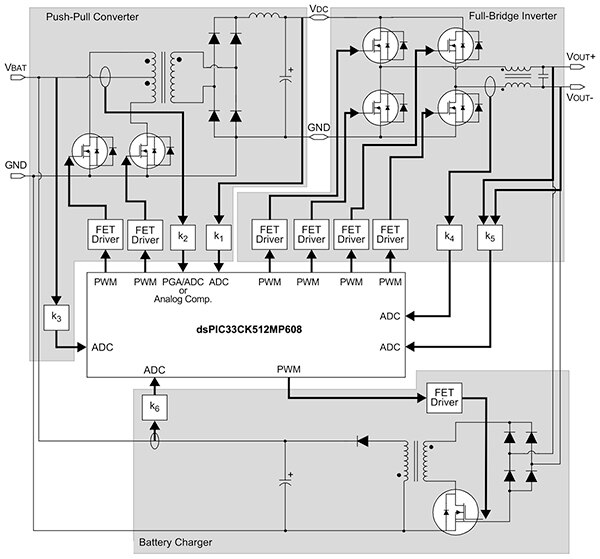

Spełnienie wymagań dotyczących parametrów działania i mocy

Mikrokontrolery MCU z grup cyfrowych kontrolerów sygnałów (DSC) dsPIC33C oraz PIC24F firmy Microchip zostały zaprojektowane z myślą o szerokiej gamie zastosowań i łączą w sobie solidne platformy wykonawcze z możliwościami specyficznymi dla zastosowania, w tym rozbudowany zestaw zintegrowanych peryferiów analogowych, sterujących przebiegiem i komunikacyjnych. W rzeczywistości, dzięki zastosowaniu wielu modulacji szerokości impulsu (PWM), wzmacniaczy z programowanym wzmocnieniem (PGA), przetworników analogowo-cyfrowych (ADC) i innych urządzeń peryferyjnych w cyfrowym kontrolerze sygnałów (DSC) dsPIC33C, deweloperzy mogą wdrażać złożone systemy z minimalną liczbą dodatkowych komponentów - zazwyczaj będą potrzebować tylko urządzeń zasilających wymaganych w takich projektach. Przykładem może być zastosowanie jednordzeniowego cyfrowego kontrolera sygnałów (DSC) DSPIC33CK512MP608 do wdrożenia projektu zasilacza awaryjnego (UPS) offline (ilustracja 1).

Ilustracja 1: podobnie jak inne cyfrowe kontrolery sygnałów (DSC) dsPIC33C, również jednordzeniowy kontroler sygnałów (DSC) DSPIC33CK512MP608 integruje w sobie rozbudowany zestaw peryferiów, upraszczając projektowanie złożonych systemów, takich jak przedstawiony przykładowy zasilacz awaryjny (UPS) offline. (Źródło ilustracji: Microchip Technology)

Ilustracja 1: podobnie jak inne cyfrowe kontrolery sygnałów (DSC) dsPIC33C, również jednordzeniowy kontroler sygnałów (DSC) DSPIC33CK512MP608 integruje w sobie rozbudowany zestaw peryferiów, upraszczając projektowanie złożonych systemów, takich jak przedstawiony przykładowy zasilacz awaryjny (UPS) offline. (Źródło ilustracji: Microchip Technology)

Z myślą o zastosowaniach wymagających zarówno sterowania w czasie rzeczywistym, jak i cyfrowego przetwarzania sygnałów, cyfrowe kontrolery sygnałów (DSC) dsPIC33C łączą w sobie możliwości mikrokontrolerów MCU i cyfrowych kontrolerów sygnałów (DSC) z wyspecjalizowanymi instrukcjami i funkcjami sprzętowymi. Cyfrowe kontrolery sygnałów (DSC) dsPIC33C są zgodne z normą IEC 60730 pod względem bezpieczeństwa funkcjonalnego i normą ISO 26262, co może okazać się przydatne na potrzeby projektów o znaczeniu krytycznym dla bezpieczeństwa, a także oferują wiele funkcji sprzętowych upraszczających certyfikację bezpieczeństwa funkcjonalnego w zakresie poziomu B nienaruszalności bezpieczeństwa SIL w motoryzacji (ASIL-B) oraz na potrzeby zastosowań o znaczeniu krytycznym dla bezpieczeństwa w motoryzacji i przemyśle (SIL-2).

Cyfrowe kontrolery sygnałów (DSC) dsPIC33C zaprojektowano do zastosowań, w których parametry działania są najważniejsze, natomiast mikrokontrolery MCU PIC24F zapewniają równowagę pomiędzy parametrami działania i sprawnością energetyczną w systemach wbudowanych ogólnego przeznaczenia, elektronice użytkowej, automatyce przemysłowej, urządzeniach medycznych i innych zastosowaniach, które wymagają sterowania i łączności, ale nie potrzebują funkcji cyfrowego procesora sygnałowego (DSP). Podobnie jak cyfrowe kontrolery sygnałów (DSC) dsPIC33C, mikrokontrolery MCU PIC24F są urządzeniami bezpieczeństwa funkcjonalnego, zgodnymi z normą IEC 60730 oraz bibliotekami diagnostyki bezpieczeństwa klasy B, przeznaczonymi do zastosowań domowych.

Jak wspomniano wcześniej, integralność oprogramowania układowego jest podstawową zasadą cyberbezpieczeństwa wbudowanego. Aby pomóc deweloperom w zapewnieniu integralności oprogramowania układowego i ogólnej ochrony kodu, firma Microchip oferuje funkcję blokady zapisu do pamięci jednorazowo programowalnej (OTP) flash metodą programowania szeregowego wewnątrz układu (ICSP) oraz zabezpieczenia pamięci flash CodeGuard w cyfrowych kontrolerach sygnałów (DSC) dsPIC33C, takich jak jednordzeniowy cyfrowy kontroler DSPIC33CK512MP608 oraz dwurdzeniowy cyfrowy kontroler DSPIC33CH512MP508, a także w mikrokontrolerach MCU PIC24F, takich jak PIC24FJ512GU405 oraz wielu innych urządzeniach skonfigurowanych z użyciem różnych zestawów peryferiów zależnych od zastosowania.

Ochrona oprogramowania układowego urządzenia

Funkcja blokady zapisu do pamięci jednorazowo programowalnej (OTP) flash metodą programowania szeregowego wewnątrz układu (ICSP) umożliwia deweloperom konfigurowanie części pamięci flash jako pamięci jednorazowo programowalnej (OTP) oraz ochronę pamięci flash przed odczytem i zapisem. Zastrzeżone funkcje programowania szeregowego wewnątrz układu (ICSP) firmy Microchip pozwalają na szeregowe programowanie tych urządzeń za pośrednictwem pary wtyków podczas pracy w zastosowaniu końcowym. Dzięki tej funkcji producenci mogą realizować programowanie na płytkach produkcyjnych. Podczas gdy przy standardowym programowaniu szeregowym wewnątrz układu (ICSP) do sterowania procesem programowania jednorazowego pamięci flash wymagane jest użycie zewnętrznego urządzenia programującego, w ulepszonym wariancie technologii ICSP to zadanie realizuje wbudowany program ładujący. Urządzenia te posiadają również funkcję autoprogramowania w środowisku uruchomieniowym (RTSP), która umożliwia samodzielną aktualizację kodu aplikacji pamięci flash użytkownika w czasie uruchamiania.

Po zaprogramowaniu urządzenia produkcyjnego deweloperzy mogą aktywować blokadę zapisu metodą programowania szeregowego w obwodzie (ICSP), która zapobiega dalszemu programowaniu ICSP lub usuwaniu danych. Niemniej operacje wymazywania i programowania pamięci flash przy użyciu funkcji autoprogramowania w środowisku uruchomieniowym (RTSP) nadal będą dostępne, nawet po aktywacji blokady zapisu metodą programowania szeregowego wewnątrz układu (ICSP), o ile przed jej aktywacją w urządzeniu zostanie zaprogramowany odpowiedni kod aktualizacji pamięci flash. W rezultacie deweloperzy mogą korzystać z zaufanego programu ładującego, aby zmieniać pamięć flash nawet po aktywacji blokady zapisu metodą programowania szeregowego wewnątrz układu (ICSP), co pozwala im na bezpieczną aktualizację oprogramowania układowego przy jednoczesnym ograniczeniu zewnętrznych prób aktualizacji pamięci flash w systemach produkcyjnych.

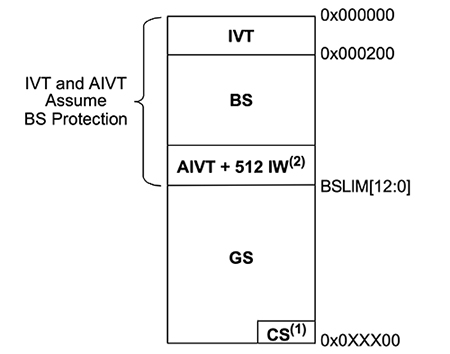

Zabezpieczenia pamięci flash CodeGuard zapewniają precyzyjną ochronę pamięci flash programów poprzez użycie oddzielnego segmentu uruchomieniowego i ogólnego. Deweloperzy definiują rozmiar tych segmentów, ustawiając limit adresów segmentu uruchomieniowego (BS) (BSLIM) w rejestrze BSLIM urządzenia. Segment ogólny (GS) zajmuje pozostałą pamięć. Aby jeszcze bardziej chronić wrażliwe informacje, każdy segment zawiera dodatkowe partycje. Na przykład segment uruchomieniowy (BS) zawiera tablicę wektorów przerwań (IVT), opcjonalną tablicę alternatywnych wektorów przerwań (AIVT) oraz przestrzeń na dodatkowe słowa instrukcji (IW). Segment konfiguracji (CS), który zawiera krytyczne dane konfiguracyjne użytkownika urządzenia, znajduje się w przestrzeni adresowej użytkownika w segmencie ogólnym (GS) (ilustracja 2).

Ilustracja 2: grupy cyfrowych kontrolerów sygnałów (DSC) dsPIC33C oraz mikrokontrolerów MCU PIC24F posiadają obsługę ochrony kodu w oddzielnych partycjach, np. w segmencie uruchomieniowym (BS) i ogólnym (GS). (Źródło ilustracji: Microchip Technology)

Ilustracja 2: grupy cyfrowych kontrolerów sygnałów (DSC) dsPIC33C oraz mikrokontrolerów MCU PIC24F posiadają obsługę ochrony kodu w oddzielnych partycjach, np. w segmencie uruchomieniowym (BS) i ogólnym (GS). (Źródło ilustracji: Microchip Technology)

Po ustawieniu partycji segmentów deweloperzy mogą użyć rejestru zabezpieczeń oprogramowania układowego urządzenia (FSEC), aby opcjonalnie włączyć ochronę przed zapisem i ustawić wymagany poziom ochrony kodu dla każdego segmentu. W środowisku uruchomieniowym urządzenie blokuje kodowi zawartemu w segmencie o niższym poziomie ochrony kodu możliwość dostępu do kodu zawartego w segmencie o wyższym poziomie ochrony kodu. W typowym systemie deweloperzy chronią przed zapisem segment uruchomieniowy (BS) i ustawiają wysoki poziom ochrony kodu, zapobiegając zewnętrznym próbom modyfikacji segmentu uruchomieniowego (BS), w tym programu ładującego.

Wdrażanie bezpiecznej bezprzewodowej aktualizacji oprogramowania układowego

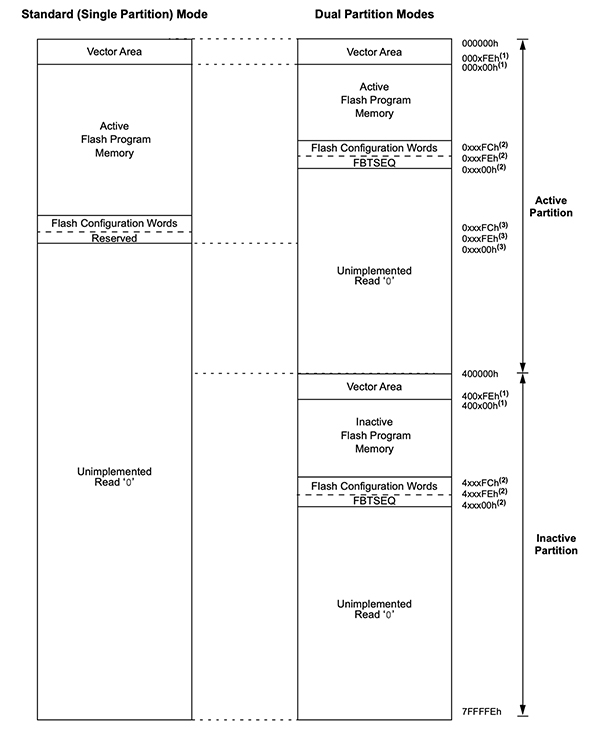

Deweloperzy oprogramowania nieuchronnie stają przed koniecznością aktualizacji oprogramowania w odpowiedzi na nowo odkryte błędy oprogramowania, ulepszenia konkurencji lub pojawiające się zagrożenia bezpieczeństwa. W przeciwieństwie do aktualizacji aplikacji mobilnych, wykonywanie bezpiecznych aktualizacji oprogramowania układowego w systemach wbudowanych może w najlepszym wypadku zakłócić działanie aktualnie uruchomionych aplikacji, a w najgorszym spowodować bezużyteczność systemu. Cyfrowe kontrolery sygnałów (DSC) dsPIC33C oraz mikrokontrolery MCU niskiej mocy PIC24F firmy Microchip zawierają mechanizm podwójnej partycji, który pomaga deweloperom uniknąć wspomnianych problemów.

W standardowym trybie pracy urządzenia te wykorzystują całą dostępną pamięć fizyczną w postaci ciągłego obszaru pamięci w pojedynczej partycji (ilustracja 3, po lewej), który można skonfigurować jako oddzielne segmenty uruchomieniowe (BS) i ogólne (GS). W trybie dwupartycyjnym deweloperzy dzielą pamięć fizyczną na oddzielne partycje aktywne i nieaktywne (ilustracja 3, po prawej).

Ilustracja 3: deweloperzy mogą używać grup cyfrowych kontrolerów sygnałów (DSC) dsPIC33C oraz mikrokontrolerów MCU PIC24F firmy Microchip w domyślnym trybie jednopartycyjnym lub w trybie dwupartycyjnym. (Źródło ilustracji: Microchip Technology)

Ilustracja 3: deweloperzy mogą używać grup cyfrowych kontrolerów sygnałów (DSC) dsPIC33C oraz mikrokontrolerów MCU PIC24F firmy Microchip w domyślnym trybie jednopartycyjnym lub w trybie dwupartycyjnym. (Źródło ilustracji: Microchip Technology)

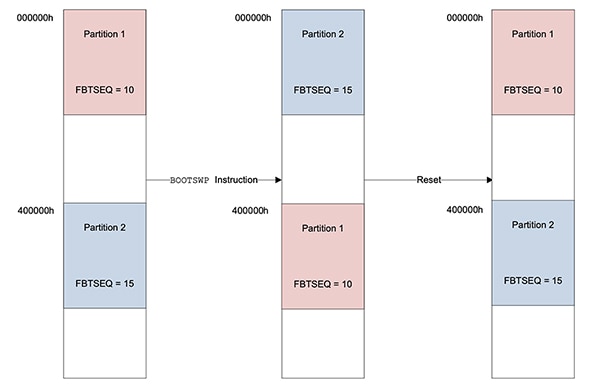

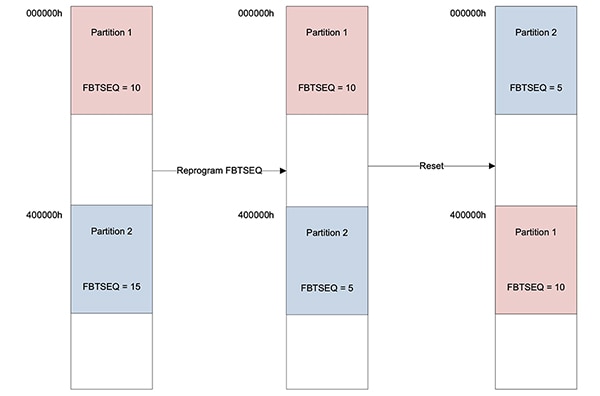

Działając w trybie dwupartycyjnym, urządzenia te mogą nadal wykonywać kod aplikacji w aktywnej partycji podczas programowania nieaktywnej partycji. Po zakończeniu programowania wykonanie instrukcji zamiany obszaru uruchamiania (BOOTSWP) w środowisku uruchomieniowym powoduje ustawienie zaktualizowanej partycji jako docelowego miejsca uruchamiania. Jeśli kod w zaktualizowanej partycji ulegnie awarii lub zostanie ujawniony w inny sposób, zresetowanie urządzenia spowoduje automatyczne uruchomienie urządzenia z oryginalnej partycji (ilustracja 4).

Ilustracja 4: w trybie dwupartycyjnym cyfrowe kontrolery sygnałów (DSC) dsPIC33C i mikrokontrolery MCU PIC24F mogą ładować kod aplikacji z jednej partycji, jednocześnie kontynuując wykonywanie kodu aplikacji z drugiej partycji. (Źródło ilustracji: Microchip Technology)

Ilustracja 4: w trybie dwupartycyjnym cyfrowe kontrolery sygnałów (DSC) dsPIC33C i mikrokontrolery MCU PIC24F mogą ładować kod aplikacji z jednej partycji, jednocześnie kontynuując wykonywanie kodu aplikacji z drugiej partycji. (Źródło ilustracji: Microchip Technology)

Po upewnieniu się co do prawidłowego działania zaktualizowanej partycji, dla sekwencji uruchomieniowej pamięci flash (FBTSEQ) zaktualizowanej partycji można ustawić niższą wartość niż w pierwotnej partycji. Po kolejnym zresetowaniu urządzenie uruchomi się ze zaktualizowanej partycji z niższą wartością sekwencji uruchomieniowej pamięci flash (FBTSEQ) (ilustracja 5).

Ilustracja 5: tryb dwupartycyjny pozwala deweloperom określić sekwencję uruchamiania z żądanej partycji po zresetowaniu urządzenia. (Źródło ilustracji: Microchip Technology)

Ilustracja 5: tryb dwupartycyjny pozwala deweloperom określić sekwencję uruchamiania z żądanej partycji po zresetowaniu urządzenia. (Źródło ilustracji: Microchip Technology)

Funkcja blokady zapisu do pamięci jednorazowo programowalnej (OTP) flash metodą programowania szeregowego wewnątrz układu (ICSP) oraz zabezpieczenia pamięci flash CodeGuard zapewniają krytyczną obsługę zabezpieczeń kodu statycznego i kodu środowiska uruchomieniowego, ale kompleksowe zabezpieczenia wbudowane wymagają dodatkowych mechanizmów, takich jak bezpieczne przechowywanie kluczy, uwierzytelnianie kodu i bezpieczna komunikacja.

Użycie towarzyszących urządzeń zabezpieczających w celu zapewnienia zabezpieczeń systemów wbudowanych

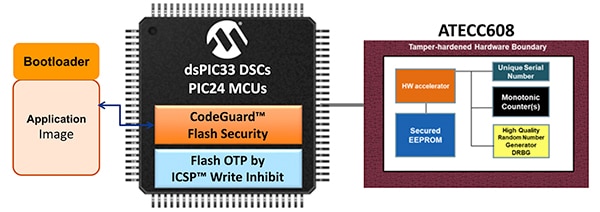

Dzięki połączeniu cyfrowych kontrolerów sygnałów (DSC) dsPIC33C i mikrokontrolerów PIC24F z zabezpieczającymi układami scalonymi ATECC608 CryptoAuthentication lub TrustAnchor100 (TA100) CryptoAutomotive firmy Microchip deweloperzy mogą łatwiej wdrożyć pełny zestaw sprzętowych funkcji zabezpieczeń.

Wspomniane zabezpieczające układy scalone zapewniają sprzętowe mechanizmy zabezpieczeń odporne na nieautoryzowaną ingerencję, takie jak np. bezpieczne przechowywanie danych, aparaty kryptograficzne z akceleracją sprzętową, generatory liczb prawdziwie losowych i inne mechanizmy wymagane przez algorytmy kryptograficzne. Zaprojektowane specjalnie jako urządzenia towarzyszące, układy scalone można z łatwością dodawać do projektów cyfrowych kontrolerów sygnałów (DSC) lub mikrokontrolerów MCU, aby dokończyć wdrażanie pełnych zabezpieczeń systemów wbudowanych (ilustracja 6).

Ilustracja 6: zabezpieczające układy scalone, takie jak ATECC608 lub TA100 uzupełniają funkcje zabezpieczeń cyfrowych kontrolerów sygnałów (DSC) dsPIC33C i mikrokontrolerów MCU PIC24F, upraszczając wdrażanie bezpiecznych systemów wbudowanych. (Źródło ilustracji: Microchip Technology)

Ilustracja 6: zabezpieczające układy scalone, takie jak ATECC608 lub TA100 uzupełniają funkcje zabezpieczeń cyfrowych kontrolerów sygnałów (DSC) dsPIC33C i mikrokontrolerów MCU PIC24F, upraszczając wdrażanie bezpiecznych systemów wbudowanych. (Źródło ilustracji: Microchip Technology)

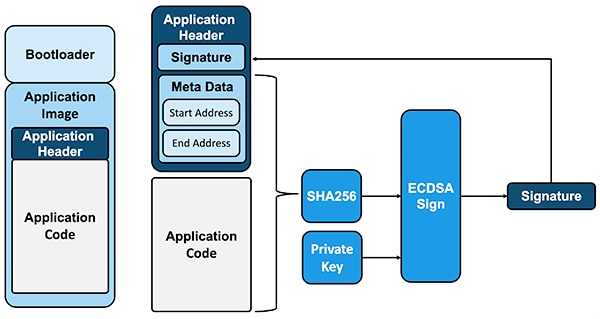

Wykonanie krytycznej operacji, takiej jak bezpieczna aktualizacja oprogramowania układowego, ilustruje uzupełniające funkcje zabezpieczeń przewidziane w cyfrowych kontrolerach sygnałów (DSC) dsPIC33C i mikrokontrolerach PIC24F w połączeniu z towarzyszącymi im zabezpieczającymi układami scalonymi. Deweloperzy stosują techniki podpisywania kodu w celu weryfikacji jego autentyczności i integralności przed zakończeniem operacji aktualizacji oprogramowania układowego. W tym przypadku deweloperzy używają swoich systemów rozwojowych do tworzenia pakietu aktualizacji zawierającego kod, metadane kodu i podpis służący do weryfikacji (ilustracja 7).

Ilustracja 7: podpisywanie kodu stanowi ważną procedurę rutynowo używaną do weryfikacji autentyczności i integralności kodu przed aktualizacją w systemie docelowym. (Źródło ilustracji: Microchip Technology)

Ilustracja 7: podpisywanie kodu stanowi ważną procedurę rutynowo używaną do weryfikacji autentyczności i integralności kodu przed aktualizacją w systemie docelowym. (Źródło ilustracji: Microchip Technology)

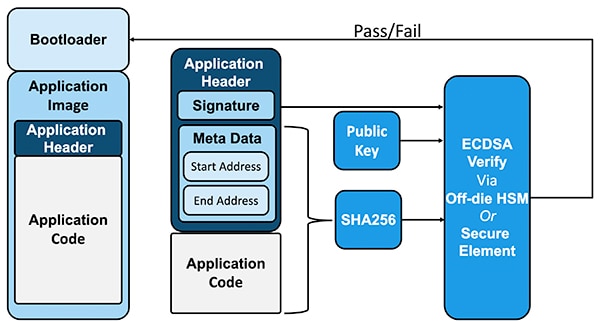

Sprzętowa weryfikacja podpisu w systemie docelowym eliminuje ryzyko naruszenia protokołów weryfikacji, co było możliwe w przeszłości w przypadku weryfikacji podpisów opierającej się na oprogramowaniu. Teraz towarzyszący zabezpieczający układ scalony, jak np. ATECC608 i TA100 firmy Microchip, szybko i bezpiecznie wykonuje operacje weryfikacji podpisu bez ryzyka naruszenia bezpieczeństwa (ilustracja 8).

Ilustracja 8: w systemie docelowym weryfikacja sprzętowa realizowana przez zabezpieczający układ scalony, jak np. ATECC608 lub TA100, jest niezbędna do zapewnienia weryfikacji kodu przed aktualizacją oprogramowania układowego przez program ładujący. (Źródło ilustracji: Microchip Technology)

Ilustracja 8: w systemie docelowym weryfikacja sprzętowa realizowana przez zabezpieczający układ scalony, jak np. ATECC608 lub TA100, jest niezbędna do zapewnienia weryfikacji kodu przed aktualizacją oprogramowania układowego przez program ładujący. (Źródło ilustracji: Microchip Technology)

Aby przyspieszyć wdrażanie bezpiecznych systemów, firma Microchip oferuje kombinację narzędzi programowych i sprzętowych.

Przyspieszenie prac rozwojowych nad oprogramowaniem i sprzętem

Zintegrowane środowisko deweloperskie (IDE) MPLAB X zapewnia deweloperom pełne środowisko do rozwoju oprogramowania, natomiast kompilator MPLAB XC C zapewnia wsparcie rozwojowe, uzupełniające istniejące łańcuchy narzędzi. Aby przyspieszyć prace rozwojowe w obu środowiskach, firma Microchip opracowała konfigurator kodu MPLAB, (MCC) pozwalający deweloperom korzystać z interfejsu graficznego do automatycznego generowania inicjalizatorów, kompilacji sterowników, przydzielania wtyków, implementowania bibliotek i w inny sposób przyspieszający wiele krytycznych procedur i procesów konfiguracji niskiego poziomu, obecnych w każdym projekcie rozwojowym oprogramowania wbudowanego.

Aby przyspieszyć wdrożenie odpowiedniego bezpiecznego programu ładującego, firma Microchip wyposażyła swój program ładujący do cyfrowych kontrolerów sygnałów (DSC) dsPIC33 i mikrokontrolerów MCU PIC24 w interfejs graficzny, który pomaga deweloperom szybko skonfigurować i wygenerować niestandardowe programy ładujące wymagane w konkretnym przypadku. Powiązana aplikacja hosta do programów ładujących dodatkowo upraszcza przesyłanie kodu aplikacji do urządzenia docelowego.

Na potrzeby prac rozwojowych w zakresie sprzętu, firma Microchip oferuje kilka powiązanych płytek rozwojowych do budowania systemów opartych na cyfrowych kontrolerach sygnałów (DSC) dsPIC33C lub mikrokontrolerach MCU PIC24F. W rzeczywistości płytki PIC-IoT EV54Y39A oraz PIC-IoT AC164164 (Ilustracja 9) firmy Microchip posiadają zintegrowane zabezpieczające układy scalone, które są fabrycznie wyposażone w poświadczenia zabezpieczeń odpowiednio dla platformy Amazon Web Services (AWS) i Google Cloud.

Ilustracja 9: płytki PIC-IoT AC164164 pomagają przyspieszyć prace rozwojowe nad zabezpieczeniami wbudowanymi poprzez integrację zabezpieczających układów scalonych, które są fabrycznie wyposażone w poświadczenia dla platformy Amazon Web Services (AWS) lub Google Cloud. (Źródło ilustracji: Microchip Technology)

Ilustracja 9: płytki PIC-IoT AC164164 pomagają przyspieszyć prace rozwojowe nad zabezpieczeniami wbudowanymi poprzez integrację zabezpieczających układów scalonych, które są fabrycznie wyposażone w poświadczenia dla platformy Amazon Web Services (AWS) lub Google Cloud. (Źródło ilustracji: Microchip Technology)

Na potrzeby projektów niestandardowych firma Microchip oferuje płytkę rozwojową dsPIC33CH Curiosity (DM330028-2) opartą na dwurdzeniowym cyfrowym kontrolerze sygnałów (DSC) dsPIC33CH512MP508. W celu przyspieszenia prac rozwojowych nad bezpiecznymi systemami wbudowanymi, do wbudowanej płytki ewaluacyjnej Microchip Explorer (DM240001-2) deweloperzy mogą również dołączyć moduł wtykowy oparty na cyfrowym kontrolerze sygnałów dsPIC33CH128MP508 firmy Microchip (MA330040).

Podsumowanie

Zabezpieczenia systemów wbudowanych zależą od dostępności mechanizmów sprzętowych, które są w stanie realizować podstawowe zasady cyberbezpieczeństwa, takie jak integralność oprogramowania układowego, uwierzytelnianie, szyfrowanie i bezpieczne przechowywanie. Cyfrowe kontrolery sygnałów (DSC) dsPIC33C i mikrokontrolery MCU PIC24F firmy Microchip upraszczają ochronę kodu, natomiast zabezpieczające układy scalone ATECC608 i TA100 zapewniają dodatkowe mechanizmy zabezpieczeń wymagane w skutecznej platformie zabezpieczeń. Korzystając z kombinacji tych urządzeń, deweloperzy mogą sprostać zapotrzebowaniu na zabezpieczenia na poziomie systemowym w rozwiązaniach wbudowanych dla Internetu rzeczy (IoT), a także w zastosowaniach motoryzacyjnych, przemysłowych, konsumenckich i medycznych.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.