Konsolidacja obciążenia pracą i zabezpieczenia maksymalizują sztuczną inteligencję oraz uczenie maszynowe

Przekazane przez: Północnoamerykańscy redaktorzy DigiKey

2020-01-27

Coraz lepsza łączność możliwa dzięki Internetowi rzeczy (IoT) pozwala deweloperom konsolidować obciążenia lokalnie lub w chmurze. Umożliwia to szerokiej gamie złożonych systemów osiąganie lepszych wyników przy mniejszym nakładzie pracy oraz otwiera zaawansowane możliwości, takie jak zastosowanie sztucznej inteligencji (AI) i uczenia maszynowego (ML) w rozwiązaniach brzegowych.

Z AI i ML można z powodzeniem korzystać w wielu aplikacjach wbudowanych, przemysłowych, motoryzacyjnych i medycznych. Na przykład systemy przemysłowe mogą wykorzystywać przetwarzanie obrazu, sieci neuronowe i inne typy złożonych algorytmów w celu poprawy produkcji i wydajności. Aby było to możliwe, takie systemy muszą być w stanie przetwarzać duże ilości danych w czasie rzeczywistym.

Niektóre aplikacje mogą łączyć się z chmurą w celu uzyskania dostępu do ogromnych zasobów przetwarzania. Na przykład systemy przemysłowe mogą wysyłać dane o wydajności do chmury w celu późniejszego przetworzenia, aby ocenić, czy maszyny działają zgodnie z oczekiwaniami. Po wykryciu anomalii w danych można podjąć działania - ręcznie lub poprzez dostosowanie algorytmów operacyjnych - w celu poprawy wydajności i wydłużenia pracy bez konieczności konserwacji.

Jednak w wypadku wielu zastosowań niedopuszczalne jest opóźnienie typowe dla dostępu do chmury. Na przykład pojazdy autonomiczne muszą szybko przetwarzać obraz, aby w czasie rzeczywistym podejmować decyzje dotyczące jazdy, które mogą mieć wpływ na bezpieczeństwo kierowcy. Podobnie systemy przemysłowe wykorzystujące przetwarzanie obrazu muszą obrabiać dane w sposób, który nie spowalnia w istotny sposób linii produkcyjnej.

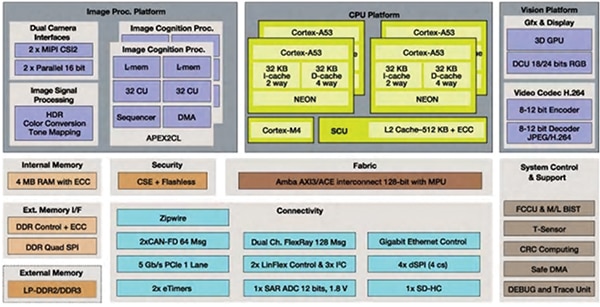

Ilustracja 1: procesory takie jak NXP S32V234 zapewniają nowy poziom przetwarzania obrazu w czasie rzeczywistym i przetwarzania z użyciem sieci neuronowej w szerokim zakresie zastosowań, łącząc wiele procesorów w tym samym układzie. S32V234 zawiera procesor sygnału obrazu (ISP) z procesorem grafiki 3D (GPU) i podwójny akcelerator wizyjny APEX-2. (Źródło ilustracji: NXP)

Ilustracja 1: procesory takie jak NXP S32V234 zapewniają nowy poziom przetwarzania obrazu w czasie rzeczywistym i przetwarzania z użyciem sieci neuronowej w szerokim zakresie zastosowań, łącząc wiele procesorów w tym samym układzie. S32V234 zawiera procesor sygnału obrazu (ISP) z procesorem grafiki 3D (GPU) i podwójny akcelerator wizyjny APEX-2. (Źródło ilustracji: NXP)

Procesory serii S32V2 firmy NXP umożliwiają nowy poziom przetwarzania obrazu w czasie rzeczywistym i przetwarzania z użyciem sieci neuronowej w szerokim zakresie zastosowań. Na przykład S32V234 zawiera w sobie procesor sygnału obrazu (ISP) z procesorem grafiki 3D (GPU) i podwójny akcelerator wizyjny APEX-2 (patrz ilustracja 1). MPU zapewnia niezawodność klasy motoryzacyjnej i ważne funkcje bezpieczeństwa funkcjonalnego wymagane w zaawansowanych systemach wspomagania kierowcy (ADAS). Integruje także sprzętowe funkcje bezpieczeństwa i szyfrowania, aby zapewnić integralność danych i chronić systemy przed hakerami.

Bezpieczeństwo w rozwiązaniach brzegowych

Istnieją pewne trudności związane z lokalną konsolidacją zasobów przetwarzania oraz wprowadzania funkcjonalności sztucznej inteligencji i uczenia maszynowego w rozwiązaniach brzegowych. Bezpieczeństwo jest wśród nich najważniejszą kwestią. Trzy aspekty bezpieczeństwa, które projektanci muszą wziąć pod uwagę w inteligentnych aplikacjach brzegowych obejmują ochronę integralności, prywatności i własności intelektualnej.

Ochrona integralności: modyfikacja kodu systemowego nie jest jedynym sposobem na przejęcie kontroli nad systemem. Na przykład inteligentne systemy podejmują decyzje na podstawie danych w czasie rzeczywistym. Jeśli dane leżące u podstaw tych decyzji mogą zostać zmodyfikowane, można w ten sposób kontrolować system. Weźmy na przykład silnik przemysłowy realizujący konserwację zapobiegawczą. Gdy dane pokazują, że silnik jest obciążony, algorytm może dostosować działanie, aby zmniejszyć obciążenie silnika i przedłużyć jego żywotność. Możliwe jest również przeciwne działanie. Haker, który może modyfikować dane trafiające do silnika, może nakłonić algorytm do dostosowania operacji tak, aby silnik sam się obciążał, powodując awarię lub uszkodzenie systemu. Wyobraźmy sobie, że ta maszyna jest urządzeniem medycznym, które zostało zhakowane w celu zdiagnozowania chorych pacjentów jako zdrowych. Użytkownicy również mogą zagrażać systemom. Na przykład osoba lub firma może chcieć zhakować swój licznik mediów, aby „zmniejszyć” zużycie i zapłacić niższy rachunek.

Ochrona prywatności: podczas gdy potrzeba ochrony prywatności użytkownika może być kwestią kontrowersyjną, przepisy takie jak Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) i Rozporządzenie ogólne o ochronie danych (RODO) sprawiają, że brak zarządzania prywatnością jest bardzo kosztowny. Weźmy na przykład dowolną aplikację IoT, która gromadzi dane o użytkowniku -dotyczy to zwłaszcza sprzętu medycznego. Jeśli informacje o użytkowniku mogą zostać wykradzione, naraża to firmę na potencjalnie ogromne kary.

Ochrona własności intelektualnej: dzięki dostępności danych w czasie rzeczywistym i niedrogim zasobom przetwarzania brzegowego, firmy mają wyjątkową możliwość dodania wartości do swoich produktów poprzez zastosowanie sztucznej inteligencji i uczenia maszynowego. Biorąc pod uwagę, że to właśnie na tym będzie się koncentrować znaczna część wysiłków firmy w kontekście rozwojowym, większa część ważnych aktywów firmy będzie znajdować się w jej własności intelektualnej (IP).

To właśnie własność intelektualna odróżnia wiele firm od konkurencji, zwłaszcza naśladowców „kopiuj-wklej”, którzy wchodzą na rynki niedawno otwarte dzięki innowacjom. Jeśli te zasoby własności intelektualnej są łatwo dostępne, na przykład można je skopiować z pamięci procesora, producenci OEM (ang. Original Equipment Manufacturer) mogą sprawić, że ich własne rozwiązania obrócą się w zyski innych firm. Aby temu zapobiec, producenci OEM potrzebują solidnego sposobu zabezpieczenia swojego oprogramowania układowego i kodu aplikacji przed kopiowaniem.

Aby przeciwdziałać tym zagrożeniom, systemy muszą wdrożyć zabezpieczenia w celu ochrony integralności danych i prywatności oraz własności intelektualnej systemu. Oznacza to, że systemy oparte na IoT muszą chronić dane i kod nie tylko podczas przesyłania przez Internet, ale także wewnętrznie w procesorze, w którym się znajdują.

Takie zabezpieczenia należy wdrożyć sprzętowo. Chodzi więc nie tylko o algorytmy szyfrowania, ale także o mechanizmy, które zapobiegają ujawnieniu danych i kodu. Weźmy pod uwagę kod zapisany w zewnętrznej pamięci flash, a następnie załadowany do procesora. Kod musi być zaszyfrowany w pamięci flash, aby był zabezpieczony, w przeciwnym razie haker mógłby odczytać kod z magistrali pamięci po załadowaniu do procesora. Ponadto zabezpieczone musi być oprogramowanie układowe procesora. Jeśli oprogramowanie układowe nie jest zabezpieczone, haker może wprowadzić do procesora sfabrykowany kod, który może następnie odczytać i odszyfrować kod zapisany w pamięci flash.

Ilustracja 2: seria procesorów Sitara firmy Texas Instruments to potężne portfolio procesorów obsługujących szereg funkcji bezpieczeństwa niezbędnych do budowy bezpiecznych systemów. (Źródło ilustracji: Texas Instruments)

Ilustracja 2: seria procesorów Sitara firmy Texas Instruments to potężne portfolio procesorów obsługujących szereg funkcji bezpieczeństwa niezbędnych do budowy bezpiecznych systemów. (Źródło ilustracji: Texas Instruments)

Seria procesorów Sitara firmy Texas Instruments jest doskonałym przykładem potężnego wbudowanego procesora, który obsługuje funkcje bezpieczeństwa niezbędne do budowy bezpiecznych systemów (patrz ilustracja 2). Dzięki grupom AM335x, AM4x, AM5x oraz AM6x projektanci mogą budować niezawodne aplikacje Industry 4.0 o zwiększonej wydajności i łączności.

Zabezpieczenia Sitara wykorzystują bezpieczny rozruch, który stanowi podstawę zabezpieczeń procesora. Bezpieczny rozruch zapewnia moduł bezpieczeństwa (root of trust) dla systemu, weryfikując integralność oprogramowania rozruchowego. Z tego znanego i zaufanego modułu można bezpiecznie utworzyć resztę systemu przy użyciu standardowej technologii szyfrowania, w tym szyfrowania AES i 3DES. Ponadto kod może być przechowywany w postaci zaszyfrowanej w zewnętrznej pamięci flash, zapewniając w ten sposób integralność kodu i chroniąc własność intelektualną przed kradzieżą. Dzięki zabezpieczonemu kodowi bazowemu producenci OEM mogą zapewnić zarówno integralność, jak i prywatność danych w systemie.

Konsolidacja obciążeń w rozwiązaniach brzegowych umożliwia systemom stosowanie sztucznej inteligencji i uczenia maszynowego w celu zwiększenia produktywności i wydajności systemów we wszystkich zastosowaniach. Nowoczesne zintegrowane procesory, takie jak S32V2, zapewniają ogromne możliwości w jednym układzie scalonym, umożliwiając całkowicie nowe zastosowania. Ponadto producenci OEM mogą wprowadzać innowacje w zakresie nowych funkcji, które polegają na dostępie do danych w czasie rzeczywistym.

Ponieważ przetwarzanie danych przenosi się na brzeg sieci, rosną obawy dotyczące bezpieczeństwa. Aby zapewnić integralność i prywatność danych oraz ochronę własności intelektualnej, procesory muszą być wyposażone w zaawansowane funkcje bezpieczeństwa. Wbudowane procesory, takie jak produkty serii Sitara, integrują funkcje zabezpieczeń, takie jak bezpieczny rozruch i deszyfrowanie sprzętowe, aby umożliwić producentom OEM tworzenie naprawdę bezpiecznych systemów. W ten sposób producenci OEM mogą zminimalizować zagrożenia bezpieczeństwa i zmniejszyć potencjalne straty dla użytkowników końcowych.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.