Program Secure-by-Design w sektorze medycznego IoT i urządzeń ubieralnych

2020-09-15

Ataki cybernetyczne na urządzenia medyczne podłączone do sieci są coraz częstsze i jeszcze bardziej szokujące niż ataki na całe systemy medyczne. Jak ujmuje to Harvard Business Review (HBR): „ataki hakerskie na systemy medyczne są przerażające, ale jeszcze gorsze mogą być ataki na urządzenia medyczne”. Wired z kolei napisał, że „urządzenia medyczne to kolejny koszmar specjalistów ds. zabezpieczeń”.

Aby wyroby medyczne były zabezpieczone przed niewłaściwym stosowaniem, muszą spełnić wymogi amerykańskiej Agencji Żywności i Leków (FDA) oraz inne standardy bezpieczeństwa. Łatwo powiedzieć, trudniej zrobić, szczególnie podczas projektowania urządzeń ubieralnych i urządzeń Internetu rzeczy (IoT).

Bezpieczeństwo urządzeń ubieralnych może być większym wyzwaniem

Wyzwania związane z bezpieczeństwem w przypadku urządzeń końcowych znajdujących się w stałej lokalizacji są poważne. A jednak wyzwania związane z bezpieczeństwem w przypadku urządzeń ubieralnych są jeszcze większe. Oto najważniejsze powody:

- dane urządzenie może nie być właściwym urządzeniem

- użytkownik może się przemieszczać i znajdować się niemalże w dowolnym miejscu

- z urządzenia może korzystać niewłaściwa osoba

Jednakże, można zastosować zabezpieczenia w celu określenia, czy urządzenie posiada uprawnienia do przesyłania danych. Weźmy na przykład Apple Watch. Poza samą umiejętnością wykrywania upadku, interfejs API Apple Watch wymaga następujących działań:

- powiadomienie użytkownika, że trzeba dokonać autoryzacji na iPhonie

- poinformowanie użytkownika za pomocą okna dialogowego autoryzacji aplikacji Zdrowie na iPhonie

- wykonanie połączenia po zakończeniu autoryzacji na iPhonie

- zarządzanie wynikami autoryzacji z iPhone'a w Apple Watch

Poza uzyskaniem informacji, czy urządzenie jest uprawnione do wysyłania danych, należy również określić, czy nie padło ono ofiarą ataku typu spoofing, czy istnieje inne urządzenie wysyłające dane i czy urządzenie wysyła odpowiednie dane. Koniecznie trzeba również sprawdzić, czy urządzenie wysyła dokładne dane i czy zostały one uzyskane w odpowiednim momencie.

Przepisy bezpieczeństwa dotyczące urządzeń medycznych

Aby spełnić wymagania FDA i inne przepisy bezpieczeństwa, trzeba być przede wszystkim ich świadomym. Oto wymogi dotyczące technologii cyfrowych w sektorze medycznym, które należy spełnić, by uniknąć kłopotliwych i kosztownych naruszeń bezpieczeństwa:

- Zalecenia FDA - w projekcie wytycznych z 2018 r. FDA dzieli ryzyko związane z bezpieczeństwem cybernetycznym na poziom 1 (wyższe ryzyko związane z bezpieczeństwem cybernetycznym) i poziom 2 (standardowe ryzyko związane z bezpieczeństwem cybernetycznym). Poziom 1 określają dwa kryteria: (i) urządzenie łączy się z innym produktem lub siecią (przewodowo lub bezprzewodowo) oraz (ii) incydent związany z bezpieczeństwem cybernetycznym może bezpośrednio spowodować szkody u wielu pacjentów. Zaleca się stosowanie następujących zabezpieczeń: uwierzytelnianie, szyfrowanie, identyfikację, autoryzację i korektę. Chociaż wytyczne te nie są obowiązkowe, należy zwrócić na nie uwagę. Wytyczne te są nadal w fazie projektu (połowa 2020 r.), ale mogą wejść w życie w każdej chwili. Zaleca się stosowanie tych wytycznych w odniesieniu do wszystkich nowych urządzeń. Są one podobne do wcześniejszych, nadal obowiązujących, wytycznych z 2014 r., ale są bardziej szczegółowe.

- NIST Cybersecurity Framework - zalecenia FDA bazują na strukturze NIST Cybersecurity Framework. Na poziomie 1 zaleca się:

- Zapobieganie nieautoryzowanemu użyciu poprzez ograniczenie dostępu tylko dla zaufanych użytkowników i urządzeń, a także uwierzytelnianie i sprawdzanie autoryzacji poleceń o znaczeniu krytycznym dla bezpieczeństwa.

- Zapewnianie zaufanych treści poprzez utrzymywanie integralności kodu aplikacji, danych oraz wykonywania poleceń.

- Zachowanie poufności danych.

- Projektowanie urządzeń w sposób umożliwiający wykrywanie zagrożeń cyberbezpieczeństwa w odpowiednim czasie.

- Projektowanie urządzeń tak, aby reagowały na potencjalne incydenty związane z cyberbezpieczeństwem i ograniczały ich skutki.

- Projektowanie urządzeń tak, aby odzyskiwały możliwości lub usługi uszkodzone w wyniku incydentu związanego z cyberbezpieczeństwem.

W ramach poziomu 1 zaleca się również wdrożenie środków zwiększających odporność na ataki, takich jak weryfikacja kryptograficzna i uwierzytelnianie, bezpieczna konfiguracja i wykaz materiałów BOM związanych z cyberbezpieczeństwem.

Na poziomie 2 obowiązują te same zalecenia, ale niektóre pozycje można pominąć, jeśli da się proporcjonalnie do ponoszonego ryzyka uzasadnić, że nie są one odpowiednie w danym przypadku.

- HIPAA (prywatność danych pacjentów) - ustawa o przenoszeniu ubezpieczeń zdrowotnych i odpowiedzialności za nie (ang. The Health Insurance Portability and Accountability Act) nie dotyczy ściśle bezpieczeństwa. Aby spełnić jej wymogi, należy odpowiednio zadbać o bezpieczeństwo. Wymogi ustawy HIPAA:

- Zapewnienie, że zabezpieczenia są zorientowane na użytkownika

- Włączenie zabezpieczeń typu „end-to-end” od urządzenia do bazy danych oraz kontrola fizycznego dostępu do bazy danych

- Jeśli dane są przekazywane bez numeru identyfikacyjnego pacjenta, nie obowiązują przepisy o ochronie prywatności. Dopasowanie numeru do imienia i nazwiska pacjenta w bazie danych.

- Wymogi bezpieczeństwa CE - nie są tak szczegółowe jak wytyczne FDA, ale są do nich podobne: urządzenia muszą być bezpieczne, efektywne i zabezpieczone. Nacisk położono na ochronę danych (zob. RODO), do której podejście jest bardziej restrykcyjne niż amerykańskie wymogi dotyczące danych pacjentów.

Dokumenty, które mają w tym przypadku zastosowanie to Załącznik I do rozporządzenia unijnego (UE) 2017/745 (Medical Device Regulation - MDR), norma dotycząca oprogramowania wyrobów medycznych EN62304 oraz norma ryzyka dotyczącego wyrobów medycznych EN14971. Wymaga się stosowania następujących praktyk:- Praktyka 1: zarządzanie zabezpieczeniami

- Praktyka 2: określenie wymogów dotyczących zabezpieczeń

- Praktyka 3: program Secure-by-Design (zaprojektowanie bezpiecznej przestrzeni)

- Praktyka 4: wdrożenie zabezpieczeń

- Praktyka 5: weryfikacja zabezpieczeń i atestacja

- Praktyka 6: zarządzanie kwestiami związanymi z zabezpieczeniami

- Praktyka 7: zarządzanie aktualizacją zabezpieczeń

- Praktyka 8: wytyczne dotyczące zabezpieczeń - dokumentacja

Obowiązkiem producentów jest określenie minimalnych wymagań dotyczących środowiska operacyjnego w zakresie charakterystyki sieci informatycznej i środków bezpieczeństwa informatycznego, które nie mogły zostać wdrożone na etapie projektu produktu. Oznacza to, że producent jest odpowiedzialny za dostarczenie użytkownikowi informacji koniecznych do używania urządzenia w zabezpieczonej sieci, nawet jeśli producent nie dostarcza tej sieci.

Przyjęcie podejścia Security-by-Design

Standardy zabezpieczeń wyrobów medycznych są kluczowe dla projektowania urządzeń ubieralnych z sektora medycznego IoT, ale spełnienie tych wymogów nie jest proste. Jedynym sposobem na spełnienie wymogów dotyczących zabezpieczeń jest podejście Security-by-Design, które oferuje różne korzyści, w tym:

- skuteczne i wczesne usuwanie niedociągnięć w zabezpieczeniach

- wbudowane, a nie dołączone zabezpieczenia

- mniejsze ryzyko odpowiedzialności prawnej

- bardziej odporne systemy

- niższe koszty

Jak wdrożyć program Security-by-Design

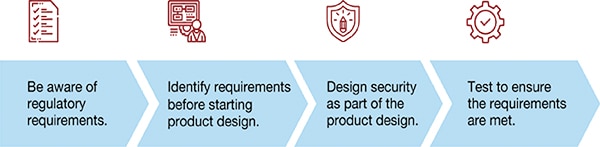

Po pierwsze, należy mieć świadomość wymogów prawnych. Przed rozpoczęciem projektowania produktu należy określić jego wymagania. Zaprojektować zabezpieczenia w ramach projektu produktu i przetestować w celu zagwarantowania, że wszystkie wymagania zostały spełnione.

Ilustracja 1: jak wdrożyć program Security-by-Design (Źródło ilustracji: Voler Systems)

Ilustracja 1: jak wdrożyć program Security-by-Design (Źródło ilustracji: Voler Systems)

Świadomość i określenie wymogów określonych przepisami to tylko połowa sukcesu.

Przy projektowaniu urządzeń medycznych należy również uwzględnić następujące elementy:

- Dobór technologii. Czy urządzenie powstaje w oparciu o sprawdzoną technologię?

- Słabości technologii. Czy istnieją znane wykorzystywane luki w platformach tej technologii?

- Projekt systemu. Jakie są zagrożenia w tym systemie? Dane w stanie spoczynku mają inną wrażliwość, niż dane w ruchu.

- Ocena ryzyka. Ogólne ryzyko powinno być podzielone na poszczególne pozycje, w ramach których każdemu rodzajowi ryzyka odpowiada określony nakład pracy.

- Kryptografia. Jaki poziom kryptografii jest potrzebny? Zbyt wysoki wymaga większej mocy i więcej czasu.

- Szyfrowanie. Szyfrowanie to nie tylko ochrona danych za pomocą algorytmu szyfrującego. Ważniejsze jest zarządzanie kluczami zabezpieczeń.

- Wykrywanie zagrożeń. Jak można wykryć zagrożenie zanim powstaną szkody?

- Testy penetracyjne. Wynajmij etycznych hakerów w celu przeprowadzenia próby ataku na system.

- Deweloperzy. Czy są oni zaangażowani w modelowanie zagrożeń? Czy są świadomi podejścia organizacji do tworzenia systemów Security-by-Design?

- Możliwość konserwacji. Czy istnieją wymogi dotyczące możliwości konserwacji systemu i narzędzia do ich pomiaru?

- Zasady Privacy by Design. Czy projekt bierze pod uwagę również kwestie ochrony prywatności (HIPAA i RODO)?

- Dalsze udoskonalenia. Jak można zadbać o ciągłe doskonalenie i rozwój urządzeń? Bezpieczeństwo staje się coraz większym wyzwaniem w miarę użytkowania produktu.

Aby skutecznie wdrożyć wszystkie te środki, należy zatrudnić wewnętrznych inżynierów IoT lub wiarygodnego konsultanta zewnętrznego. Firma Voler Systems stworzyła na przykład XEEDA Wallet - pierwszy na świecie kryptowalutowy portfel sprzętowy dla smartfonów. Firma Voler wdrożyła podejście Security-by-Design na każdym etapie tworzenia produktu i zaprojektowała urządzenie o bardzo wysokim poziomie zabezpieczeń (EAL 5.), wykorzystując wieloskładnikowe uwierzytelnianie, wbudowane zabezpieczenia biometryczne i inne kluczowe środki bezpieczeństwa. Firma ukończyła ten ambitny projekt na czas i zgodnie z budżetem.

Podsumowanie

Ponieważ kwestie bezpieczeństwa cybernetycznego i prywatności w opiece zdrowotnej rosną, zabezpieczenia powinny stać się głównym priorytetem. Aby mieć pewność, że urządzenia są zabezpieczone przed niewłaściwym stosowaniem i uniknąć kosztownych i kłopotliwych konsekwencji naruszeń bezpieczeństwa, należy spełnić wymogi FDA, CE i inne standardy bezpieczeństwa.

Firma Voler Systems może pomóc w wyborze odpowiedniego projektu zabezpieczeń dla każdego urządzenia i oferuje fachowe wskazówki dotyczące projektowania i rozwoju urządzeń IoT nowej generacji oraz urządzeń ubieralnych. Firma pomaga również w doborze odpowiedniej technologii i określeniu właściwego połączenia elektroniki dla zagwarantowania bezpieczeństwa i niezawodności.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.