Hakerzy mogą atakować również sprzęt

Przekazane przez: Północnoamerykańscy redaktorzy DigiKey

2019-12-16

Według artykułu niedawno opublikowanego w piśmie Forbes, liczba ataków na urządzenia IoT wzrosła o 300% i praktycznie nie ma szans na poprawę sytuacji w najbliższej przyszłości. Liczba produktów z dostępem do Internetu rzeczy dostarczanych dziś użytkownikom jest oszałamiająca - oznacza to wiele urządzeń, które należy zabezpieczyć, zwłaszcza że hakerzy są coraz bardziej wyrafinowani w doborze metod ataków.

Wzrost liczby ataków sprzętowych

Większość użytkowników ma świadomość wszechobecnych ataków na oprogramowanie i coraz lepiej radzi sobie z aktualizacją oprogramowania zabezpieczającego. Dziś jednak hakerzy coraz częściej decydują się na ataki sprzętowe. Mikroprocesory i mikrokontrolery znajdują się w naszych domach oraz wyrafinowanych systemach o znaczeniu krytycznym, a hakerom coraz lepiej idzie włamywanie się do nich.

Według IC Insights, w 2018 roku dostawy jednostek półprzewodnikowych do użytkowników przekroczyły 1 bilion urządzeń, co przekłada się na częstsze luki w zabezpieczeniach i większe możliwości przeprowadzania jawnych i ukrytych ataków sprzętowych. Wyzwania związane ze sprzętem są pod wieloma względami większe, bardziej niebezpieczne i trudniejsze niż te związane z ochroną oprogramowania.

Przykładów jest mnóstwo:

- Zastosowanie funkcji kill switch, dzięki której haker może selektywnie wyłączać chipy. Jeśli jeden blok w chipie jest uszkodzony, uniemożliwiając dostęp do magistrali systemowej, dane nie dotrą do innych bloków, co wyłącza cały system.

- Polecenie kill może być dostarczone przez sygnał radiowy do mikroanteny na chipie. Taka bomba zegarowa, zaprogramowana w momencie tworzenia chipa, może wywołać całkowite wyłączenie systemu w określonym dniu, o konkretnej godzinie.

- Po wprowadzeniu takich uszkodzeń do chipa, użytkownikowi wydaje się, że działa on normalnie, podczas gdy w międzyczasie może zbierać lub przesyłać dane lub uruchamiać złośliwe oprogramowanie.

- W 2007 roku stwierdzono, że dyski twarde Seagate mają wbudowane dwa oddzielne trojany, a złośliwe oprogramowanie zmuszało dysk twardy do przesyłania danych do witryn internetowych w Pekinie.

- Smartfon Galaxy S4 miał fabrycznie wgranego trojana, ukrywającego się jako Google Play Store. Hakerzy uzyskiwali dostęp do rozmów telefonicznych, czytali e-maile, przechwytywali informacje finansowe oraz zdalnie obserwowali użytkowników za pomocą kamery i słuchali ich przez mikrofon telefonu.

- Komputery Lenovo zostały zakazane w Stanach Zjednoczonych, Wielkiej Brytanii i Australii ze względu na luki w wejściach typu backdoor.

- Badacz Jonathan Brossard omówił niedawno nową odmianę złośliwego oprogramowania, której usunięcie jest prawie niemożliwe. To stałe wejście typu backdoor o nazwie Rakshasa, które trudno znaleźć i jeszcze trudniej wyeliminować.

- Ataki zakłócające (glitching) powodują awarię sprzętu poprzez manipulowanie zmiennymi środowiskowymi systemu w taki sposób, że następuje przerwanie działania zasilania, czujników wysokiej temperatury lub sygnałów zegarowych. Atakujący wprowadzają do luk technologicznych złośliwe instrukcje, których celem jest powodowanie zakłóceń.

- Obecność wejść typu backdoor oraz złośliwe modyfikacje sprzętu przez osoby mające dostęp do informacji wewnętrznych są koszmarem specjalistów ds. bezpieczeństwa.

Ataki sprzętowe są ukierunkowane na tokeny uwierzytelniania, elementy infrastruktury komunikacyjnej, system nadzoru, urządzenia sieciowe i coraz częściej na przemysłowe systemy kontroli.

Zapobieganie zagrożeniom jest konieczne na kilku etapach - na poziomie projektowania poprzez tworzenie zaufanych obwodów, które wykorzystują wszystkie zasoby sprzętowe, na poziomie produkcji poprzez przestrzeganie specyfikacji i zachowanie właściwości zabezpieczeń oraz na etapie poprodukcyjnym dzięki urządzeniom o układach logicznych, które minimalizują możliwości ataku. Rzeczywistość jest jednak taka, że na wszystkich etapach od projektu aż po moment dostawy i rozpoczęcia użytkowania, istnieją możliwości atakowania sprzętu.

Branża reaguje

Jednym z głównych problemów związanych z wdrażaniem zabezpieczeń sprzętowych jest brak aktualnych norm. W celu zapewnienia większej ochrony przed lukami w zabezpieczeniach, amerykański Narodowy Instytut Standaryzacji i Technologii (NIST) SP 800-193 opracował wytyczne dotyczące odporności oprogramowania sprzętowego (Platform Firmware Resiliency - PFR), które wyznaczają mechanizmy bezpieczeństwa w celu wykrywania nieautoryzowanych zmian i ochrony przed nimi.

Ustanawiają one obowiązek zainstalowania katalogu głównego zaufania(Root of Trust - RoT) obejmującego całe oprogramowanie sprzętowe systemu oraz zapewniającego ochronę użytkownika, wykrywanie uszkodzeń i odzyskiwanie danych. Aby zachować zgodność z wytycznymi, urządzenie RoT musi przed uruchomieniem wykonywać operacje na własnym oprogramowaniu sprzętowym bez użycia zewnętrznych komponentów.

Kwestia większego bezpieczeństwa

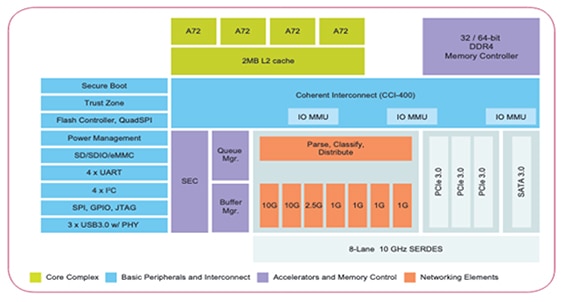

Przemysł systemów wbudowanych wyraźnie reaguje na zagrożenia sprzętowe. Na przykład, procesory NXP QorIQ LS1046A i LS1026A są przeznaczone do zastosowań sieciowych, magazynowych, przemysłowych i rozwiązań bezpieczeństwa, które wymagają wysokiej klasy procesora o wyjątkowej wydajności przetwarzania plików i szybkich interfejsach. Ich funkcje obejmują Arm TrustZone i architekturę NXP QorIQtrust, bezpieczne uruchamianie, bezpieczne debugowanie, wykrywanie nieautoryzowanych zmian i bezpieczne przechowywanie kluczy.

Ilustracja 1: schemat blokowy LS1046A przedstawia wysokiej klasy urządzenie, które podnosi poprzeczkę w zakresie bezpieczeństwa. (Źródło obrazu NXP)

Ilustracja 1: schemat blokowy LS1046A przedstawia wysokiej klasy urządzenie, które podnosi poprzeczkę w zakresie bezpieczeństwa. (Źródło obrazu NXP)

ARM TrustZone reprezentuje ogólnosystemowe podejście do zabezpieczeń wbudowanych dla rdzeni opartych na technologii ARM Cortex, począwszy od jednostek MCU aż po wysokowydajne mikroprocesory. Technologia ta tworzy dwa środowiska działające jednocześnie na jednym rdzeniu: świat zabezpieczony i świat niezabezpieczony. Umożliwia on programistom zabezpieczanie systemów od najniższych poziomów, w tym również zabezpieczenie procesu uruchamiania. Dzięki stworzeniu podsystemu bezpieczeństwa, zasoby można chronić przed atakami oprogramowania, jak również przed zwykłymi atakami sprzętowymi.

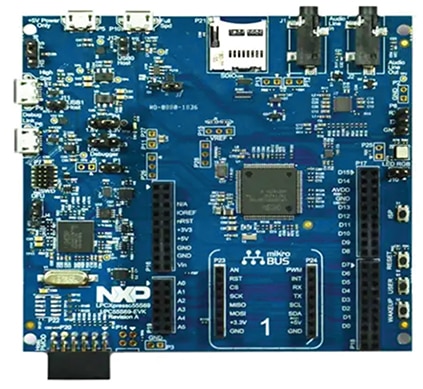

NXP LPC55S6x MCU obsługuje do czterech kluczy odwołalnych lub kluczy urzędu certyfikacji. Katalog główny zaufania (RoT) jest tworzony poprzez przechowywanie funkcji skrótu SHA-256 (z czterech kluczy publicznych RoT) w chronionym regionie pamięci flash (PFR). Zadanie to jest łatwiejsze dzięki płycie rozwojowej NXP LPCXpresso55S69, która została zaprojektowana specjalnie w celu oceny i dalszego rozwoju z modułem MCU LPC55S6x, który jest oparty na architekturze Arm Cortex-M33 (ilustracja 2). Ta grupa wysokowydajnych procesorów wykorzystuje najnowszą architekturę Armv8-M, wprowadzając nowe poziomy wydajności i zaawansowane możliwości zabezpieczeń, w tym Arm TrustZone i rozszerzenia koprocesorów.

Ilustracja 2: c dla wbudowanych zastosowań znajduje się na płycie rozwojowej NXP LPCXpresso55S69. (Źródło obrazu: NXP)

Ilustracja 2: c dla wbudowanych zastosowań znajduje się na płycie rozwojowej NXP LPCXpresso55S69. (Źródło obrazu: NXP)

Nauka zabiera głos

Istnieją realne zagrożenia łańcucha dostaw procesorów, które pojawiają się zanim jeszcze użytkownik będzie miał szansę uruchomić urządzenie. Ataki mają miejsce już od momentu powstania projektu, przez dostawę, aż po aktualizacje. Trzeba cały czas stawiać czoła nowym wyzwaniom, a biorąc pod uwagę cenę sprzętu i bezpieczeństwo oprogramowania, firmy nadal balansują na krawędzi. Nowe usprawnienia będą spójne i będą zapewniać większe możliwości analityczne, ochronę pamięci w celu uniemożliwienia wprowadzania danych do bazy danych, ochronę przed atakami cross-site scripting i przepełnieniem bufora, obudowy odporne na ingerencję, ulepszone zabezpieczenia i integrację akceleratorów kryptograficznych oraz kompromis między bezpieczeństwem a wydajnością.

Jednocześnie podjęto istotne kroki, a branża jest gotowa i chętna na ich szybkie przyjęcie. Na przykład, naukowcy z uniwersytetu w Cincinnati i uniwersytetu w Wyoming stworzyli niedawno algorytm, który zabezpiecza sprzęt przed atakami, w ramach których hakerzy wykrywają zmiany mocy i promieniowania elektromagnetycznego w sprzęcie danego urządzenia. Haker może wykorzystać ten moment do kradzieży zaszyfrowanych informacji.

Według adiunkta Mike'a Borowczaka, doktoraUniwersytetu w Wyoming, założeniem ich pracy był fakt, że bez względu na to, jak bezpieczne jest oprogramowanie, gdy ze sprzętu już wyciekają informacje, wszystkie mechanizmy bezpieczeństwa są pomijane. Biorąc pod uwagę jak duża jest liczba urządzeń, które są podatne na ataki sprzętowe, małe, lekkie przedmioty zużywające minimalną moc, są projektowane tak, by pracować właśnie w takich warunkach. Niestety, optymalizacja pod względem prędkości, mocy, obszaru działania i kosztów oznacza znacznie mniejszy nacisk na bezpieczeństwo.

Zespół uniwersytecki opracował algorytm, który poprawia bezpieczeństwo sprzętu - dzięki niemu algorytmy pobierają taką samą ilość energii w każdym cyklu, w ramach wszystkich cyklów. Kiedy hakerzy uzyskują dane pomiaru mocy, których kiedyś mogli użyć na swoją korzyść, teraz już nie mogą nic zrobić z tymi informacjami. Uzyskanie takiej przewagi wymaga jedynie zużycia energii większego o 5%.

Ruchomy cel

Wyzwania związane z bezpieczeństwem i różnymi rodzajami ataków to przysłowiowa gra w kotka i myszkę. Czy możliwe jest zbudowanie w pełni bezpiecznego systemu? Nie. A jednak firmy i ich zarządy muszą poważnie potraktować rzeczywistość ataków sprzętowych. Firmy, które ignorują kwestię bezpieczeństwa sprzętu, mogą stracić o wiele więcej niż zaoszczędzone w ten sposób pieniądze.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.